Последние два года мы уже не раз писали о программах, которые не являются тем, за что себя выдают. Наиболее известные представители таких программ — псевдоантивирусы, которые выводят сообщения об обнаружении вредоносных программ, но на самом деле ничего не находят и не лечат. Их задача состоит совсем в другом: убедить пользователя в наличии угрозы (на самом деле несуществующей) для компьютера и спровоцировать его уплатить деньги за активацию «антивирусного продукта». Такой вид программ, согласно классификации «Лабратории Касперского», называется FraudTool и относится к классу RiskWare.

Так выглядит главное окно FraudTool.Win32.SpywareProtect2009

Такие программы очень распространены, и популярность их у мошенников продолжает расти. Если в первой половине 2008 г. Специалисты «Лаборатории Касперского» обнаружили более трех тысяч фальшивых антивирусов, то за аналогичный период 2009 года — более 20 000 экземпляров.

Основные методы распространения

Для начала давайте разберемся, как фальшивые антивирусы попадают на компьютеры пользователей. Для их распространения используются те же способы, что и для распространения большинства вредоносных программ, например скрытая загрузка при помощи Trojan-Downloader, эксплуатация уязвимостей взломанных/зараженных сайтов.

Однако чаще всего пользователь сам загружает на свой компьютер FraudTool. Для того чтобы этого добиться, злоумышленники используют специальные программы (Hoax) и рекламу в интернете.

Hoax — еще один вид программ-обманщиков. Их основное назначение — убедить пользователя в необходимости загрузки «волшебного» антивируса и установить фальшивку в систему, даже в случае отказа пользователя.

Hoax загружаются на компьютеры в основном с помощью бэкдоров или путем эксплуатации уязвимости на сайте. После установки программы появляется окно с предупреждением о том, что система содержит множество ошибок, поврежден реестр или происходит кража конфиденциальных данных.

Окно, выведенное Hoax.Win32.Fera на экран компьютера

На представленном выше скриншоте видно фальшивое предупреждение о возможном заражении компьютера шпионскими программами, а также призыв к установке «spyware remover». Вне зависимости от ответа пользователя производится попытка загрузить и установить данный FraudTool.

Для распространения псевдоантивирусов мошенники используют и рекламу в интернете. В настоящее время множество сайтов размещают баннеры с информацией о новом «волшебном» продукте, который избавляет от всех проблем. Даже на каком-либо легальном ресурсе с большой долей вероятности можно увидеть мигающий баннер или навязчивую флэш-рекламу «нового антивируса». Кроме того, при веб-серфинге в окне браузера пользователя могут появляться всплывающие окна с предложением бесплатно загрузить антивирус. Пример одного из таких окон представлен на скриншоте ниже.

Окно, выведенное браузером Opera на экран компьютера

Как правило, такое окно вообще не оставляет пользователю выбора, в нем присутствует только кнопка «OK» или «YES». Даже в тех случаях, когда якобы можно отказаться от предложения, фальшивый антивирус загружается независимо от того, какую кнопку выбрал пользователь — «YES» или «NO».

Не так давно специалистами «Лаборатории Касперского» был обнаружен способ динамической загрузки псевдоантивирусов. Например, по адресу ********.net/online-j49/yornt.html был размещен скрипт, который для последующего перехода формировал адрес вида

http://******. mainsfile.com.com/index.html?Ref=’+encodeURIComponent(document.referrer). Генерируемый адрес зависел от того, с какого сайта пользователь попадал на страницу со скриптом (эта возможность реализуется с помощью свойства document.referer). В нашем случае переход был выполнен на http://easyincomeprotection.cn/installer_90001.exe, где специалистами «Лаборатории Касперского» был задетектирован новый лжеантивирус FraudTool.Win32.AntivirusPlus.kv.

Динамическое распространение позволяет злоумышленникам скрывать IP-адреса страниц, с которых загружаются вредоносные программы, что затрудняет получение файлов антивирусными компаниями и, как следствие, их детектирование. Такое распространение также используется многими популярными червями и вирусами.

Так, сетевой червь Net-Worm.Win32.Kido.js, на основе которого создаются ботнеты, использует технологию DDNS, а также загружает и устанавливает в систему поддельный антивирус — FraudTool.Win32.SpywareProtect2009.s. Это свидетельствует о том, что, скорее всего, одна и та же группа вирусописателей занимается как сетевыми червями, так и ложными антивирусами, причем первые используются для того, чтобы беспрепятственно установить вторые.

Главное — напугать

Как фальшивые антивирусы могут попасть в систему, теперь понятно. Осталось разобраться, что они после этого делают.

Первым этапом является сканирование системы. По ходу сканирования псевдоантивирус выводит сообщения, последовательность которых хорошо продумана: например, ошибка Windows, обнаружение вредоносных программ, необходимость установить антивирус. Иногда для того, чтобы создать у пользователя более надежную иллюзию работы программы, вместе с псевдоантивирусом на компьютер устанавливается специальный файл, который детектируется во время «сканирования».

Фальшивый антивирус предлагает исправить якобы выявленные ошибки и вылечить систему, но уже за деньги. Чем достовернее имитация действий серьезного легального ПО, тем больше у мошенников шансов получить плату за «работу» лжеантивируса.

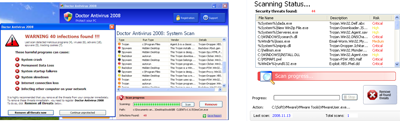

Для примера рассмотрим действия FraudTool.Win32.DoctorAntivirus и FraudTool.Win32.SmartAntivirus2009. На скриншотах ниже хорошо видно, как они находят несуществующие проблемы в Windows XP Professional Service Pack 2, а также просят заплатить за активацию продукта. Например, DoctorAntivirus обнаружил 40 бэкдоров, троянских и шпионских программ и выдал предупреждение о том, что их наличие может привести к различным системным сбоям. Другой лжелекарь, SmartAntivirus2009, нашел еще больше проблем, также отметив их опасность.

Результаты «сканирования» системы лжеантивирусами

DoctorAntivirus 2008 (слева) и Smart Antivirus 2009 (справа)

При нажатии на кнопку удаления угроз в обоих случаях выдается окно, предлагающее купить поддельный продукт. Если пользователь решается на покупку «антивируса», ему предлагается множество способов оплаты — PayPal, American Express и т.д. После оплаты пользователь получает код для регистрации. Чтобы пользователь не заподозрил обмана, в обоих случаях присутствует корректная проверка кода — произвольные данные ввести нельзя.

Предложения об активации для FraudTool.Win32.DoctorAntivirus

(слева) и FraudTool.Win32.SmartAntivirus 2009 (справа)

Отметим, что окна активации DoctorAntivirus и SmartAntivirus2009 практически идентичны. Это наводит на мысль о том, что разработчики такого рода программ могут использовать генератор кода, который изменяет лишь некоторые строки и стили окон, а все остальное оставляет прежним.

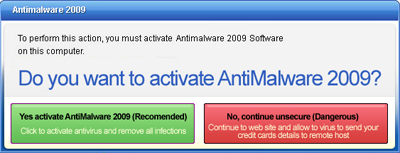

Как правило, после загрузки «бесплатной пробной версии» вам предлагают активировать полную версию, но уже за деньги (как, например, на скриншоте, представленном ниже).

Окно с предложением активировать фальшивый антивирус,

выведенное FraudTool.Win32.AntiMalware2009

А на следующем скриншоте показано окно с предложением активировать Smart-Anti-Spyware, причем явно видно русское происхождение предлагаемого продукта. Особенно интересен способ оплаты — с помощью SMS, отправленного на короткий номер. Напомним, что выкачивание денег пользователей с помощью отправленных на премиум-номера SMS активно практикуется при реализации различных схем мошенничества в Рунете.

Конвейер

Как мы уже отмечали выше, визуальное оформление некоторых окон, которые выдают фальшивые антивирусы, во многих случаях идентично — вероятно, авторы такого рода программ используют при их создании один и тот же генератор кода.

Характерно, что для борьбы с антивирусами программы-фальшивки используют те же механизмы, которые широко применяются во многих полиморфных червях и вирусах. А именно: с помощью шифрования данных скрывается основное тело программы, которое, как правило, содержит строки и ссылки в открытом виде. Для того чтобы программа работала, в файл помещается динамический код, который, прежде чем перейти к основному функционалу, расшифровывает тело.

Для примера рассмотрим два типичных лжеантивируса — FraudTool.Win32.MSAntivirus.cg и FraudTool.Win32.MSAntispyware2009.a. Это представители двух разных семейств, однако, они оба защищены аналогичными полиморфными декрипторами. Ниже представлены части файлов обоих FraudTool`ов, которые содержат расшифровщики. Оба файла обладают идентичной структурой.

Фрагмент полиморфного декриптора FraudTool.Win32.MSAntivirus.cg

Фрагмент полиморфного декриптора FraudTool.Win32.MSAntispyware2009.a

Использование готовых наработок позволяет создавать множество однотипных программ без значительных временных затрат, а также обходить классические сигнатуры антивируса. Производство псевдоантивирусов в настоящее время поставлено на поток, а эволюция FraudTool направлена на усложнение тела программы, для того чтобы сбивать сигнатурное детектирование антивирусов. При этом псевдоантивирусы практически невозможно задетектировать с помощью эвристических сигнатур, которые основаны на поведенческом анализе. Это в первую очередь связано с тем, что очень сложно технически отличить обычную программу-фальшивку, открывающуюся в отдельном окне, от легальной пользовательской программы. Следовательно, если исполняемый файл ложного антивируса не упакован нелегальным упаковщиком, то определить его можно только с помощью ручного анализа. Это значительно затрудняет автоматическое детектирование новых версий ложных антивирусов.

Красноречивая статистика

Посмотрим, как с 2007 года происходило развитие псевдоантивирусов.

Количество новых сигнатур, детектирующих ложные

антивирусы,

месяцы 2007 — 2009 гг.

Как видно на диаграмме, рост числа сигнатур для ложных антивирусов произошёл в первой половине 2008 года, но в конце года он замедлился. Однако в мае 2009 года произошел всплеск числа новых сигнатур.

Столь значительное увеличение популярности ложных антивирусов за последний год обусловлено, в первую очередь, простотой их разработки, отлаженной системой эффективного распространения и высокими прибылями, которые мошенники получают за короткий промежуток времени.

В настоящее время в коллекции «Лаборатории Касперского существует 318 различных семейств фальшивых антивирусов. В таблице ниже представлена первая двадцатка самых популярных семейств таких программ, для детектирования которых с 2007 года было создано больше всего сигнатур. Только на первые пять семейств приходится 51,69% всех сигнатур для детектирования FraudTool. Все названия представителей такого рода программ содержат имя антивирусной программы, которую они имитируют.

| Название семейства | Количество сигнатур |

| not-a-virus:FraudTool.Win32.SpywareGuard2008 | 4652 |

| not-a-virus:FraudTool.Win32.XPAntivirus | 4519 |

| not-a-virus:FraudTool.Win32.SystemSecurity | 2090 |

| not-a-virus:FraudTool.Win32.XpPoliceAntivirus | 1950 |

| not-a-virus:FraudTool.Win32.AwolaAntiSpyware | 1370 |

| not-a-virus:FraudTool.Win32.PC-AntiSpy | 1356 |

| not-a-virus:FraudTool.Win32.VirusIsolator | 1134 |

| not-a-virus:FraudTool.Win32.WinSpywareProtect | 855 |

| not-a-virus:FraudTool.Win32.SpyNoMore | 758 |

| not-a-virus:FraudTool.Win32.Agent | 575 |

| not-a-virus:FraudTool.Win32.AntivirusXPPro | 434 |

| not-a-virus:FraudTool.Win32.AntiVirusPro | 374 |

| not-a-virus:FraudTool.Win32.AntiSpyware | 344 |

| not-a-virus:FraudTool.Win32.AntivirusPlus | 338 |

| not-a-virus:FraudTool.Win32.SpywareStop | 312 |

| not-a-virus:FraudTool.Win32.WinAntiVirus | 278 |

| not-a-virus:FraudTool.Win32.Antivirus2009 | 227 |

| not-a-virus:FraudTool.Win32.BachKhoa | 224 |

| not-a-virus:FraudTool.Win32.AdvancedAntivirus | 223 |

| not-a-virus:FraudTool.Win32.BestSeller | 214 |

| not-a-virus:FraudTool.Win32.AntiSpywareBot | 206 |

Доля новых сигнатур, детектирующих Hoax и FraudTool,

в общем количестве сигнатур

месяцы, 2007-2009 гг.

Приведённый выше график свидетельствует том, что базы сигнатур программ, нацеленных на обман пользователей, в основном пополняются не за счет общего потока детектируемых объектов, а именно за счет таких фальшивок, популярность которых все время растет.

В настоящее время появление нового псевдоантивируса стало вполне обычным явлением: каждый день «Лаборатория Касперского» выявляет 10-20 новых программ, относящихся к Hoax или FraudTool. Еще два-три года назад такое казалось невозможным: новый зловред, принадлежащий к одному из этих видов, появлялся лишь раз в два дня.

Методы защиты

Хотя заражение компьютера фальшивыми антивирусами не наносит вреда системе, с их помощью мошенники умело выманивают деньги у неопытных пользователей. Яркий, эффектный интерфейс, набор пугающих сообщений о заражении компьютера и призывы купить «продукт» могут довольно легко сбить человека с толку и заставить его отдать деньги мошенникам. Для того чтобы обезопасить себя, необходимо запомнить несколько правил.

Если на вашем компьютере активизировался неизвестный антивирус, необходимо проверить, есть ли у фирмы, которая его распространяет, официальный сайт и техническая поддержка. Их отсутствие говорит о том, что перед вами фальшивка.

Надо помнить, что ни одна легальная программа, предназначенная для борьбы с вредоносным ПО, не будет сначала сканировать компьютер, а затем требовать деньги за активацию. Если вы сталкиваетесь с таким поведением неизвестного антивирусного продукта, ни в коем случае не платите за его использование! Лучше установите легальное антивирусное решение от известного производителя и избавьтесь от заразы на компьютере.

Не нужно обращать внимание на сообщения о заражении компьютера, которые могут появляться при посещении некоторых сайтов в интернете. Не щелкайте мышкой на подобные всплывающие окна даже в том случае, если они прорвались через защиту браузера или пакета класса Internet Security. Это простое правило в 99% случаев не даст фальшивке попасть на ваш компьютер.

Заключение

Печально, что программы, создаваемые для обмана пользователей, последнее время становятся всё более и более популярными. Теперь это уже не одиночные поделки, а генерация нового кода, поставленная на поток. В настоящее время происходит активное развитие этого вида программ-обманщиков — меняется всё: от способов и масштабов их распространения до методов обхода антивирусов.

Можно предположить, что дальше развитие псевдоантивирусов будет идти в сторону усложнения методов обхода антивирусов. Численность программ, скорее всего, будет увеличиваться, как и количество обманутых пользователей. Думаю, что мы ещё не раз будем обращать внимание на новых и интересных представителей фраудтулов.

Растущая популярность псевдоантивирусов дает основание предполагать, что их использование является очень прибыльным делом для мошенников. И чем больше поддается панике пользователь, тем больше вероятность, что мошенники получат от него денежки. Мы еще раз призываем всех установить на компьютер хорошую легальную антивирусную программу. Это позволит вам быть уверенным в защите своего компьютера и не бросать на ветер свои деньги.

Лжеспасатели